Burf Suite

웹 애플리케이션의 구조를 분석하고 취약점을 찾는데 사용되는 도구

*** 대표적인 웹 프록시

: 웹 프록시는 클라이언트와 서버간 통신을 할 때 중간에 위치해 클라이언트의 브라우저가 요청하고 받은 데이터를 서버로 재전송해 주는 역할

: 프락시를 이용하면 클라이언틑와 서버가 교환하는 패킷을 중간에서 관제할 수 있음

: 프락시 자체가 해킹 도구이기도 함

1. 프록시 활성화

칼리에서 Burf Suite 실행(Web Application Analysis) > Proxy탭 > Options탭 > 127.0.0.1 :8080 선택 > Edit > port : 8080 , Specific address : 192.168.10.50 > intercpt 탭 > intercept is off 로 설정

2. 웹 프록시 설정

WinClient에서 프록시 설정 > 수동 프록시 설정 > 프록시 서버 사용 켬 > 주소 : 192.168.10.50(칼리 IP), 포트 : 8080 > 저장

웹 브라우저 > 도구 > 인터넷 옵션 > 연결 > LAN 설정 > 프록시 서버 주소 : 192.168,10.50, 포트 80

3. Traffic Proxy & Intercept 화면

Cookie 지속적 인증 실습

1. 프록시 활성화

칼리에서 Burf Suite 실행(Web Application Analysis) > Proxy탭 > Options탭 > 127.0.0.1 :8080 선택 > Edit > port : 8080 , Specific address : 192.168.10.50 > intercpt 탭 > intercept is off 로 설정

2. 웹 프록시 설정

WinClient에서 프록시 설정 > 수동 프록시 설정 > 프록시 서버 사용 켬 > 주소 : 192.168.10.50(칼리 IP), 포트 : 8080 > 저장

or 웹 브라우저 > 도구 > 인터넷 옵션 > 연결 > LAN 설정 > 프록시 서버 주소 : 192.168,10.50, 포트 80

3. Metasploitable 로그인

WiClient에서 웹 브라우저 열고 http://192.196.10.30 접속 > DVWA > Username : admin, Password : password 로 로그인 > 로그인 후 사이트에서 탭간 이동해보기 (6번 정도)

4. HTTP History 확인 : Set-Cookie

Set-Cookie: PHPSESSID=7aaba471b8e7e41aae486d70352f9ee3; path=/

Set-Cookie: security=high

5. HTTP History 확인 : Session 값/ Cookie 값

Cookie: security=high; PHPSESSID=7aaba471b8e7e41aae486d70352f9ee3

페이지를 이동해도 동일한 쿠키와 세션을 가지고 있어 로그인이 유지되는 것을 볼 수 있음

-> 지속적 인증

SQL Injection Attack

1. DVWA 접속

WiClient에서 웹 브라우저 열고 http://192.196.10.30 접속 > DVWA > Username : admin, Password : password 로 로그인

2. 보안 수준 낮추기

DVWA Security 탭에서 Security Level low로 변경

3. SQL Injection Attack

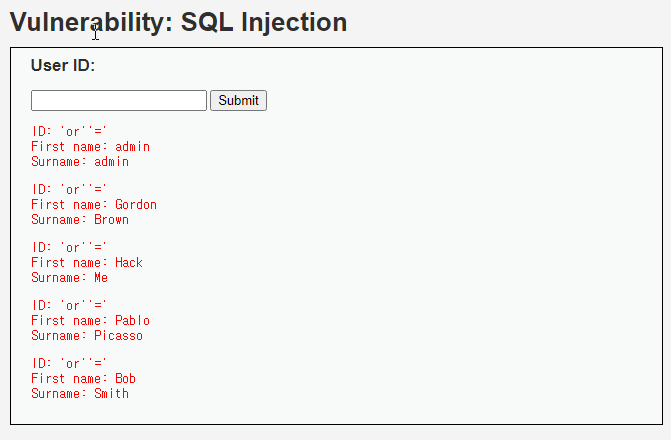

- SQL Injection 탭 이동 > User ID 에 'OR''=' 입력 후 Submit

- SQL Injection Source 확인해보기

하단의 VIEW SOURCE

XSS Attack

1. 다른 사용자가 게시물을 열람하는 순간 지정된 스크립트를 실행케함

WingClient 에서 DVWA 접속 > XSS stored

Name Hello ^^

Message Hello Everyone

Have a nice day!

<script>alert('This is stored XSS test')</script>

2. 다른 사용자가 게시물을 열람하는 순간 쿠키값을 확인

Name Hello ^^

Message Hello Everyone

Have a nice day!

<script>alert(document.cookie)</script>

'보안' 카테고리의 다른 글

| [보안실습] SSL/TLS 데이터 복호화 (0) | 2021.02.19 |

|---|---|

| [보안] 2/19 강의정리 (SSL, TLS, SSL 패킷 분석) (0) | 2021.02.19 |

| [보안] 2/18 강의정리 ( 웹 해킹, HTML, CSS, SSS, Web Froxy, HTTP Request, HTTP Response, Web 취약점, SQL Injection Attack, XSS 취약점,CSRF) (0) | 2021.02.18 |

| [보안] 2/16 강의정리 (Sniffer TCP Dump, ARP/ICMP 리다이렉트, 파밍, 피싱, IP 스푸핑, DNS 스푸핑, DoS/DDoS, 구글 해킹, 세션 하이재킹) (3) | 2021.02.16 |

| [보안실습] Wireshark, fping (0) | 2021.02.16 |

댓글